LA GESTIONE DEL RISCHIO CYBER

In bilico tra “cartari” e cultura aziendale

È oggi più che mai di attualità il tema della gestione dei rischi connessi alla sicurezza dei dati e delle informazioni.

Sono infatti sempre in cima all’agenda dei policy maker e delle Istituzioni le preoccupazioni connesse all’impetuoso sviluppo della big data society, la quale, se da un lato offre straordinarie opportunità di sviluppo e possibilità di accesso globale alla conoscenza, dall’altro presenta minacce gravi ai diritti e alle libertà dei singoli, come dimostrano tra l’altro i recenti scandali “Russiagate” e “Cambridge Analytica”.

IL FENOMENO DELLA SICUREZZA INFORMATICA

Cyber Crime

Indice di sicurezza per Paese

Quota percentuale alte performance di sicurezza

I Settori più colpiti e le principali motivazioni.

Numero attacchi e variazioni % sul 2016/2015.

Fonte: Accenture, Rapporto Clusit 2017 sulla Sicurezza ICT in Italia.

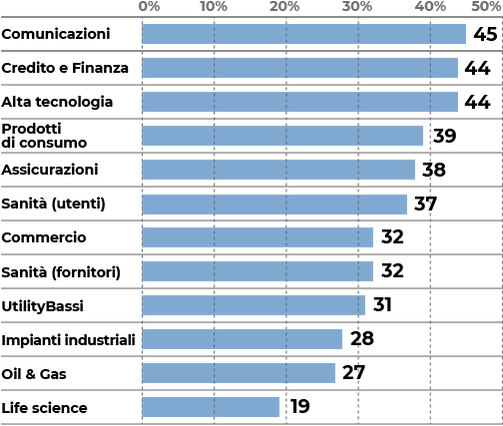

Indice di sicurezza per Settore

Quota percentuale alte performance di sicurezza

Ma dal punto di vista delle imprese e nello specifico delle piccole e medie imprese italiane, come è vissuto questo tema?

L’impressione è che a oggi la gestione della sicurezza informatica sia vissuta semplicemente come un problema di conformità normativa dell’organizzazione e di necessità di evitare l’applicazione di sanzioni amministrative e/o penali.

Quanto sopra risulta evidente soprattutto dalla prassi applicativa da parte delle aziende italiane del nuovo regolamento europeo in materia di protezione dei dati personali n. 679 del 2016 (il cosiddetto “GDPR”), il quale introduce una serie di principi che le organizzazioni devono seguire per garantire la protezione e quindi anche la sicurezza di quel particolare tipo d’informazioni costituito dai dati personali.

Ebbene, l’approccio adottato da molte imprese è stato quello di curare solo ed esclusivamente gli adempimenti formali previsti dalla normativa, predisponendo corposi documenti (es.: informative, procedure, modulistica, ecc.) cui non corrisponde però l’effettiva implementazione di un modello organizzativo e di gestione della privacy aziendale, con annessa individuazione di compiti, responsabilità e ruoli e predisposizione di efficaci misure di sicurezza organizzative e tecniche.

A ciò, va detto, non ha giovato l’approccio di molti consulenti, talora improvvisatisi esperti di privacy e cybersecurity: con riguardo a questi ultimi, sebbene forte, pare calzante l’attributo usato tra gli altri dall’ex presidente dell’Autorità Garante per la Protezione dei Dati Personali prof. Francesco Pizzetti di “cartari” del GDPR.

È evidente che tale approccio se può (forse) servire come prima debole linea di difesa rispetto all’applicazione di eventuali sanzioni, a nulla serve invece al fine di proteggere il business dall’impatto economico delle minacce informatiche.

Tale impatto appare, nel contesto delle PMI italiane, quanto mai sottostimato dai risk owner aziendali, i quali molte volte non considerano come l’inadeguatezza del sistema aziendale di gestione della sicurezza delle informazioni e dei dati possa avere effetti anche dirompenti sul conto economico.

Ciò, quantomeno, sotto due aspetti:

1.

Rischio di minori ricavi derivanti dalla perdita di opportunità di business

Ciò vale soprattutto per le aziende che operano (o ambiscono di operare) nell’ambito della catena di fornitura di grandi imprese di tipo multinazionale (specie quelle operanti in ambiti particolarmente sensibili come banche e assicurazioni).

Tali soggetti prestano infatti un’elevatissima attenzione al tema della sicurezza delle proprie informazioni e, consapevoli di come uno dei maggiori rischi in tale ottica sia quello c.d. “di terza parte”, adottano stringenti requisiti in sede di selezione dei propri partner e conducono audit e controlli nei confronti degli stessi, escludendo se del caso dalla propria supply chain operatori che non rispettino degli standard minimi di affidabilità.

2.

Rischio di perdita di ricavi derivanti dal blocco delle attività o di maggiori costi derivanti dall’applicazione di penali contrattuali o dalla necessità di porre rimedio a incidenti informatici

Al riguardo si pensi, solo a titolo di esempio, all’effetto dirompente che può avere un evento di blocco dell’infrastruttura informatica/denial of service, qualora l’azienda non si sia dotata di un adeguato piano di continuità operativa e/o non abbia implementato adeguate misure di prevenzione di attacchi informatici.

Altro luogo comune da sfatare è che il tema della sicurezza informatica riguardi sostanzialmente le sole imprese operanti nel mondo dei servizi, mentre abbia un impatto basso/nullo sulle aziende operanti in altri settori, come quello industriale.

Ciò per almeno tre motivi:

1.

A prescindere dalla tipologia di business, tutte le aziende si avvalgono ormai di sistemi informatici quantomeno per la gestione dei processi di staff (es.: contabilità e bilancio, amministrazione del personale, vendite, ecc.).

2.

La necessità di preservare la confidenzialità e integrità di progetti, business plan e potenziali brevetti si pone con forza anche (e forse soprattutto) nel settore industriale.

3.

Con l’avvento dell’industria 4.0 e del concetto di “fabbrica connessa” eventuali attacchi informatici possono avere impatti rilevanti e talora distruttivi anche sull’operatività di linea delle aziende operanti nel settore manifatturiero.

Le aziende italiane si accorgono degli attacchi informatici solo se causano un blocco del sistema.

In Italia, la gestione della sicurezza è generalmente minima: sono adottati gli strumenti essenziali (antimalware, firewall e generalmente backup dei dati) senza che però vi sia una vera gestione attiva di questi strumenti, né tantomeno un’attività di monitoraggio, quindi di fatto le violazioni vengono rilevate sono quando hanno qualche effetto evidente come il ransomware.

GLOSSARIO

Botnet

Rete comandata a distanza per scopi illegali, composta da singoli dispositivi infettati da malware specializzato, noti come “bot” o “zombie”.

Qualunque dispositivo connesso a Internet, al cui interno sussistono vulnerabilità nella infrastruttura di sicurezza informatica, può diventare parte della botnet e, se l’agente infettante è un trojan, il botmaster può controllare il sistema tramite accesso remoto.

Third party cyber security

Le attività di sicurezza informatica dedicate a proteggere i bersagli primari dalle intrusioni di hacker che sfruttano le falle e le debolezze di loro partner con sistemi meno protetti. Questi ultimi, detti “terze parti”, sono sfruttati come teste di ponte per attaccare il bersaglio primario, raggiungibile grazie a reti o nodi condivisi e necessità funzionali.

Malware

Malware, abbreviazione di malicious software, è un termine generico che fa riferimento a varie tipologie di software intrusivo o malevolo usato per disturbare le attività di un computer o una rete, rubare informazioni sensibili, mostrare pubblicità indesiderata.

Ransomware

È un tipo di malware che limita l’accesso al dispositivo che infetta (blocco del sistema o cifratura dei dati), richiedendo un riscatto (spesso in criptovaluta) per rimuovere la limitazione.

CryptoLocker, un worm ransomware apparso alla fine del 2013, ha ottenuto circa 3 milioni di dollari prima di essere reso innocuo dalle autorità.

Phishing

Tipo di truffa, spesso operata tramite l’invio di e-mail o sms ingannevoli, che induce la vittima a collegarsi ad un sito illegittimo simile all’originale (ad esempio il sito di una banca) al fine di intercettare informazioni trasmesse, quali codici di accesso, informazioni personali o dati finanziari.

LE TAPPE DELLA CYBER SECURITY IN ITALIA

2013

GENNAIO

APRILE

LUGLIO

NOVEMBRE

DICEMBRE

Legge n. 133/2012 Modifche alla Legge n. 124/2007 concernente il Sistema di informazione per la sicurezza della Repubblica e la disciplina del segreto.

Decreto Monti DPCM 24 gennaio 2013

Direttiva che definisce la prima architettura nazionale cyber.

Tavolo Tecnico Cyber

Istituzione del TTC per lo sviluppo dell’architettura nazionale in sede di coordinamento interministeriale.

Nucleo per la Sicurezza Cibernetica

Prima riunione plenaria.

Tavolo Tecnico Imprese

Vengono avviati i lavori del TTI per dare inizio ad una PPP strutturata.

Strategia Nazionale Cyber

Adozione del primo Quadro Strategico Nazionale e del Piano Nazionale.

2014

OTTOBRE

NOVEMBRE

CERT-PA

Il Computer Emergency Response Team della Pubblica Amministrazione diventa operativo.

Collaborazione con il CINI

Il DIS sigla un accordo di cooperazione con il Consorzio Interuniversitario Nazionale per l’Informatica.

CERT-N

Il Computer Emergency Response Team Nazionale diventa operativo.

2015

OTTOBRE

Direttiva 1° agosto 2015 sul coordinamento interministeriale

volta ad allineare gli assetti difensivi cyber del Paese a quelli dei principali partner internazionali.

CISR

Con il D.L. 174/2015 vengono attribuiti al CISR compiti di supporto al Presidente del Consiglio in caso di situazioni di crisi che coinvolgono la sicurezza nazionale.

2016

GIUGNO

LUGLIO

Legge di stabilità 2016

Il Governo stanzia 150 milioni di euro per la cyber security.

Aggiornamento architettura cyber

Avvio del processo di aggiornamento dell’architettura.

Direttiva NIS 2016/1148

Il Parlamento UE vara la Direttiva sulla sicurezza delle reti e dei sistemi informativi dell’Unione, da attuare entro maggio 2018.

2017

Decreto Gentiloni DPCM 17 febbraio 2017

Nuova architettura nazionale cyber.

MAGGIO

Aggiornamento del Piano Nazionale cyber

Pubblicazione del nuovo Piano Nazionale per la sicurezza cibernetica.

Che fare allora?

La gestione del rischio informatico non può che passare da un’attività di analisi preventiva e dinamica dei rischi connessi ai processi, prodotti e servizi dell’impresa, al fine d’identificare le conseguenti azioni di gestione, trasferimento e assicurazione del rischio.

Peraltro, la corretta gestione di tali rischi non si traduce, come spesso molti erroneamente pensano, nella sola adozione di raffinate contromisure di tipo tecnico con conseguente necessità d’ingenti investimenti.

Infatti, la gestione del cyber risk passa anche e soprattutto per l’adozione di un efficace framework di compiti, responsabilità e ruoli nonché la diffusione di un’adeguata cultura e consapevolezza tra la popolazione aziendale: sono fondamentali la formazione e la sensibilizzazione del personale.

La capacità degli utenti di comportarsi in modo sicuro, e la formazione del personale tecnico sulle buone pratiche di sicurezza nella gestione del sistema informativo, sono quindi essenziali.